Der Leitfaden zu Backdoor-Angriffen – Was ist eine Backdoor?

Dies ist eine Serie von 4 Anleitungen, in denen wir versuchen, zu zeigen, wie Backdoor-Angriffe funktionieren und wie sie verhindert werden können. Diese Sicherheitsanleitungen sind etwas fortgeschrittener als üblich, aber ich versichere Ihnen, dass es die zusätzliche Zeit wert ist, die Sie möglicherweise benötigen, um sie zu lesen und zu verstehen.

Eine Hintertür ist eine Methode, mit der einige oder alle Sicherheitsüberprüfungen umgangen werden können, um bestimmte Aspekte eines Systems oder einer Anwendung zu steuern. Eine Hintertür kann die Form eines separaten Programms, eines verborgenen Codes oder einer Hardwarefunktion haben. In dieser Artikelserie werden wir über verschiedene Arten von Hintertüren sprechen, wie sie funktionieren und wie Sie sich dagegen verteidigen können.

Warum sind sie gefährlich?

Wenn ein Hacker eine Hintertür zu Ihrem Webserver hat, kann der Server ohne Ihr Wissen missbraucht werden. Es kann eine Reihe von Gründen für einen Hacker geben, eine Hintertür in einem System zu haben. Hier sind drei davon:

Distributed Denial of Service (DDoS)

Der erste Fall tritt ein, wenn ein Hacker den betroffenen Server zur Teilnahme an einem verteilten Denial-of-Service-Angriff zwingt. Dies geschieht, indem der Server viele Pakete an ein bestimmtes Ziel sendet.

Ein Denial-of-Service-Angriff tritt auf, wenn ein Hacker versucht, eine Maschine oder Netzwerkressource nicht mehr verfügbar zu machen, indem er beispielsweise die Ressource mit einem hohen Datenverkehrsaufkommen überlastet. Der Denial-of-Service wird verteilt, wenn mehrere Computer auf der ganzen Welt am gleichen Angriff teilnehmen. In diesem Fall verfügt der Hacker in vielen Systemen über Hintertüren, mit denen ein verteilter Denial-of-Service-Angriff durchgeführt werden kann. Die Server, die an solchen Angriffen beteiligt sind, werden möglicherweise auf die schwarze Liste gesetzt.

Verteilen Sie Malware

Ein weiterer Grund, warum der Hacker eine Hintertür in Ihrem Webserver einrichten könnte, ist die Verteilung von Malware an die Besucher der Website. Diese Malware ist normalerweise Ransomware oder Adware, von deren Verbreitung der Hacker finanziell profitiert.

In diesem Fall wird die Site von Browsern wie Chrome auf die schwarze Liste gesetzt.

Informationen stehlen

In diesem Fall ist die Backdoor eine Möglichkeit für den Hacker, von Zeit zu Zeit auf den Webserver zuzugreifen, um wichtige Informationen wie Kundendaten vom Server zu stehlen, oder um den Server als Dreh- und Angelpunkt zum Stehlen von Daten aus einem benachbarten Netzwerk zu verwenden. Der Hacker versucht in der Regel, so unauffällig wie möglich zu sein, indem er keinen Lärm macht oder den Service beeinträchtigt. Tatsächlich bemerken Sie möglicherweise überhaupt nichts Falsches an Ihrem Server. Das Erkennen solcher Hintertüren ist nicht nur deshalb schwierig, weil sie möglicherweise fortgeschrittene Techniken verwenden, sondern weil Sie möglicherweise nicht einmal wissen, dass sie vorhanden sind. Eine Möglichkeit, eine solche Hintertür zu erkennen, besteht darin, regelmäßig die entsprechenden Protokolle zu überprüfen. Darüber hinaus ist das Sichern des Servers der beste Weg, um dies zu verhindern.

Backdoor-Typen

Backdoors können anhand mehrerer Kriterien kategorisiert werden. Web-Shell-Backdoors und System-Backdoors sind die beiden Typen, die in diesem Artikel erläutert werden.

Web Shell-Hintertür

Bei der Web-Shell-Backdoor wird einfach eine Backdoor mithilfe einer Web-Shell verwendet. Was ist eine Web-Shell?

Eine Web-Shell ist eine Art befehlsbasierte Webseite (Skript), die die Remoteverwaltung des Computers ermöglicht. Im nächsten Artikel über Backdoor-Angriffe werden wir uns eingehender mit Web-Shell-Backdoors befassen.

System-Hintertür

System-Backdoors sind einige der beliebtesten Arten von Backdoors. Sie sind auch das Hauptziel für Hacker, da sie durch System-Backdoors im Vergleich zu Web-Shell-Backdoors flexibler und stabiler werden. System-Backdoors können je nach Situation sehr unterschiedlich sein, bestehen jedoch meistens aus einem Programm, das eine Verbindung zum Hacker herstellt und darauf wartet, dass Befehle von ihm ausgeführt werden. Wir werden in den kommenden Artikeln mehr über dieses Thema sprechen.

Beispiele für Hintertüren

Entwickler-Hintertüren

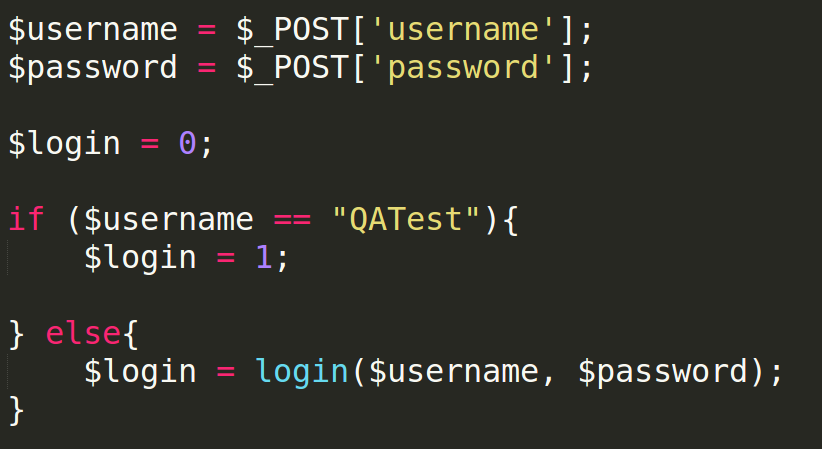

Was? Ja, du hast es richtig gehört. Die Website-Entwickler können Backdoors in ihrem eigenen Code erstellen. Obwohl dies angeblich zu einem guten Zweck geschieht, lehnen wir externen Zugriff auf eine Website ohne Zustimmung des Websitebesitzers und ohne vorherige Kenntnisnahme nachdrücklich ab. Normalerweise erstellen Entwickler eine Hintertür für sich selbst im Code, während sie eine bestimmte Funktion testen, die andernfalls mit den normalen Sicherheitsüberprüfungen länger dauert. Ein Beispiel für eine Entwickler-Backdoor ist in der folgenden Abbildung zu sehen:

Der obige Code bedeutet, dass der Benutzername und das Kennwort mit der Funktion login () überprüft werden. Sofern der Benutzername nicht “QATest” lautet, wird der Zugriff unabhängig vom Kennwort gewährt .

Diese Arten von Hintertüren sind schwer zu erkennen und leicht zu vergessen. Der Entwickler muss sicherstellen, dass die Anwendung mit solchen Backdoors nicht in Produktion geht, da Hacker sie möglicherweise zu ihrem Vorteil einsetzen.

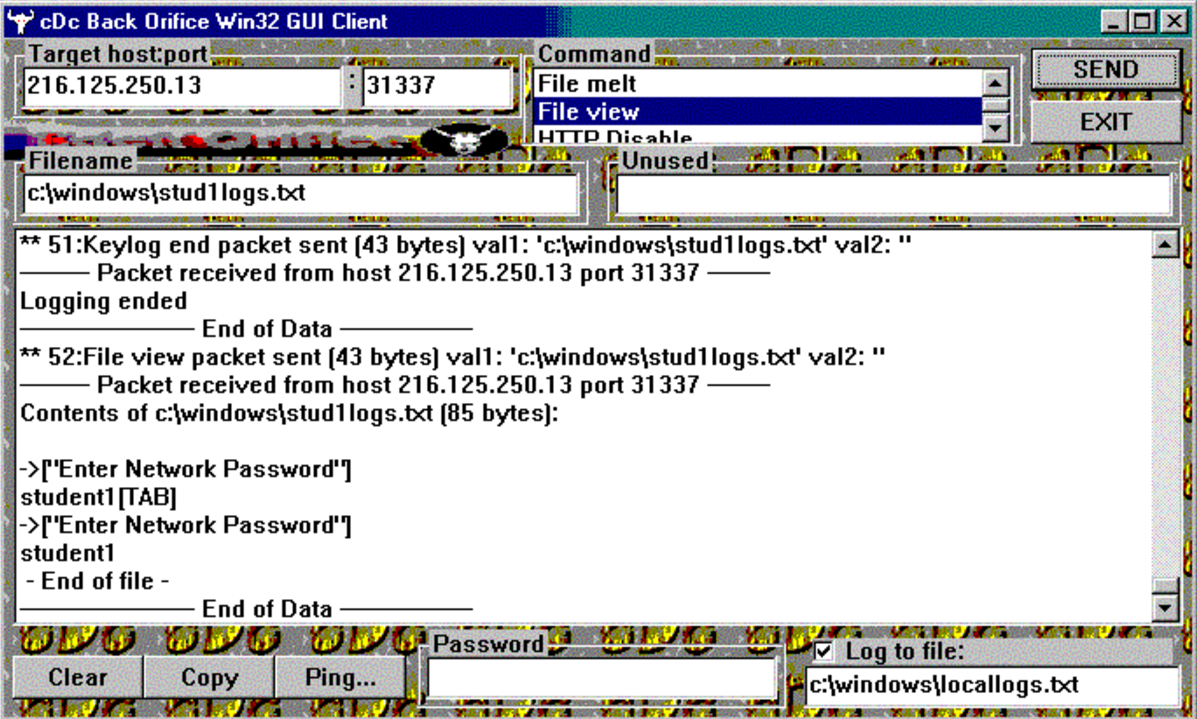

Rückenöffnung

Back Orifice wurde 1998 von Sir Dystic entwickelt und gilt als die erste Hintertür. Dadurch konnten Computer unter Windows vom Hacker ferngesteuert werden. Die Hintertür wurde erstellt, um die mangelnde Sicherheit der damaligen Windows-Systeme zu demonstrieren.

Raubkopierte kommerzielle WordPress-Plugins

Einige gefälschte kommerzielle WordPress-Plugins im Internet enthalten Hintertüren. Einige von ihnen verwenden fortgeschrittene Verschleierungstechniken, um sich zu verstecken, so dass es schwierig ist, von einem normalen Benutzer entdeckt zu werden. Der beste Weg, um diese Art von Backdoor zu vermeiden, ist jedoch, keine raubkopierten Plugins zu verwenden, da diese möglicherweise Ihre Website zur Verbreitung von Malware verwenden.

In unserem nächsten Artikel über Backdoor-Angriffe werden wir uns mit webshellbasierten Backdoors befassen , wie sie funktionieren, wie Sie eine erstellen, wie Sie sich vor ihnen schützen und vieles mehr.